WinSCP adalah sebuah perangkat lunak gratis yang populer digunakan untuk mentransfer file antara komputer lokal dan server jarak jauh melalui protokol FTP, SFTP, SCP, atau WebDAV. Namun, ternyata ada pihak-pihak yang tidak bertanggung jawab yang mencoba memanfaatkan ketenaran WinSCP untuk menyebarkan malware kepada pengguna yang mencari perangkat lunak tersebut di internet.

Menurut laporan dari perusahaan keamanan siber Securonix, ada aktor ancaman yang memanipulasi hasil pencarian dan iklan Google palsu yang menipu pengguna yang ingin mengunduh WinSCP dengan mengarahkan mereka ke situs phishing yang dikendalikan oleh penyerang. Kampanye ini sedang dilacak oleh Securonix dengan nama SEO#LURKER.

“Iklan palsu tersebut mengarahkan pengguna ke situs WordPress yang telah diretas gameeweb [.]com, yang kemudian mengalihkan pengguna ke situs phishing yang dikendalikan oleh penyerang,” kata peneliti keamanan Den Iuzvyk, Tim Peck, dan Oleg Kolesnikov dalam laporan yang dibagikan dengan The Hacker News.

Para penyerang diduga memanfaatkan Google Dynamic Search Ads (DSAs), yang secara otomatis menghasilkan iklan berdasarkan konten situs, untuk menayangkan iklan palsu yang membawa korban ke situs yang terinfeksi. Tujuan akhir dari rantai serangan yang kompleks ini adalah untuk membujuk pengguna untuk mengklik situs WinSCP palsu, winccp [.]net, dan mengunduh malware.

“Perpindahan lalu lintas dari situs gaweeweb [.]com ke situs palsu winsccp [.]net bergantung pada header referer yang disetel dengan benar,” kata para peneliti. “Jika referer salah, pengguna akan ‘Rickrolled’ dan dikirim ke video YouTube Rick Astley yang terkenal.”

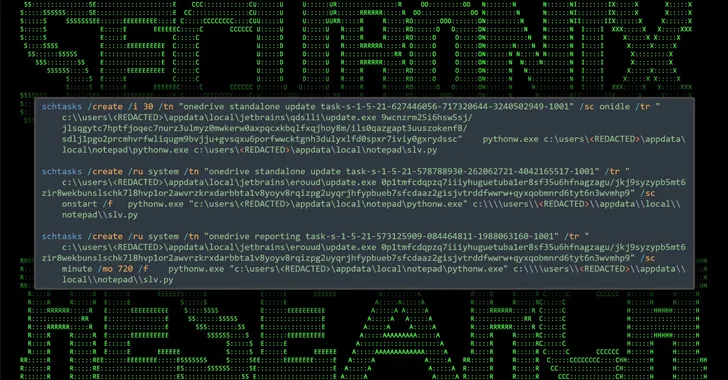

Beban akhir berupa file ZIP (“WinSCP_v.6.1.zip”) yang berisi file setup yang dapat dieksekusi, yang ketika dijalankan, menggunakan teknik DLL side-loading untuk memuat dan menjalankan file DLL bernama python311.dll yang ada di dalam arsip. File DLL ini, dari sisi lain, mengunduh dan menjalankan installer WinSCP yang sah untuk mempertahankan tipuan, sambil diam-diam menjatuhkan skrip Python (“slv.py” dan “wo15.py”) di latar belakang untuk mengaktifkan perilaku jahat. File DLL ini juga bertanggung jawab untuk mengatur persistensi.

Kedua skrip Python tersebut dirancang untuk membuat kontak dengan server yang dikendalikan oleh penyerang untuk menerima instruksi lebih lanjut yang memungkinkan penyerang untuk menjalankan perintah enumerasi pada host.

“Mengingat fakta bahwa penyerang memanfaatkan Google Ads untuk menyebarkan malware, dapat dipercaya bahwa targetnya terbatas pada siapa saja yang mencari perangkat lunak WinSCP,” kata para peneliti. “Pemblokiran geografis yang digunakan pada situs yang menyimpan malware menunjukkan bahwa mereka yang berada di AS adalah korban dari serangan ini.”

Ini bukan pertama kalinya Google Dynamic Search Ads disalahgunakan untuk mendistribusikan malware. Pada akhir bulan lalu, Malwarebytes mengungkap sebuah kampanye yang menargetkan pengguna yang mencari PyCharm dengan tautan ke situs web yang diretas yang menyimpan installer jahat yang membuka jalan bagi penyebaran malware pencuri informasi.

Malvertising telah menjadi populer di kalangan penjahat siber dalam beberapa tahun terakhir, dengan banyak kampanye malware yang menggunakan taktik ini untuk melakukan serangan dalam beberapa bulan terakhir.

sumber